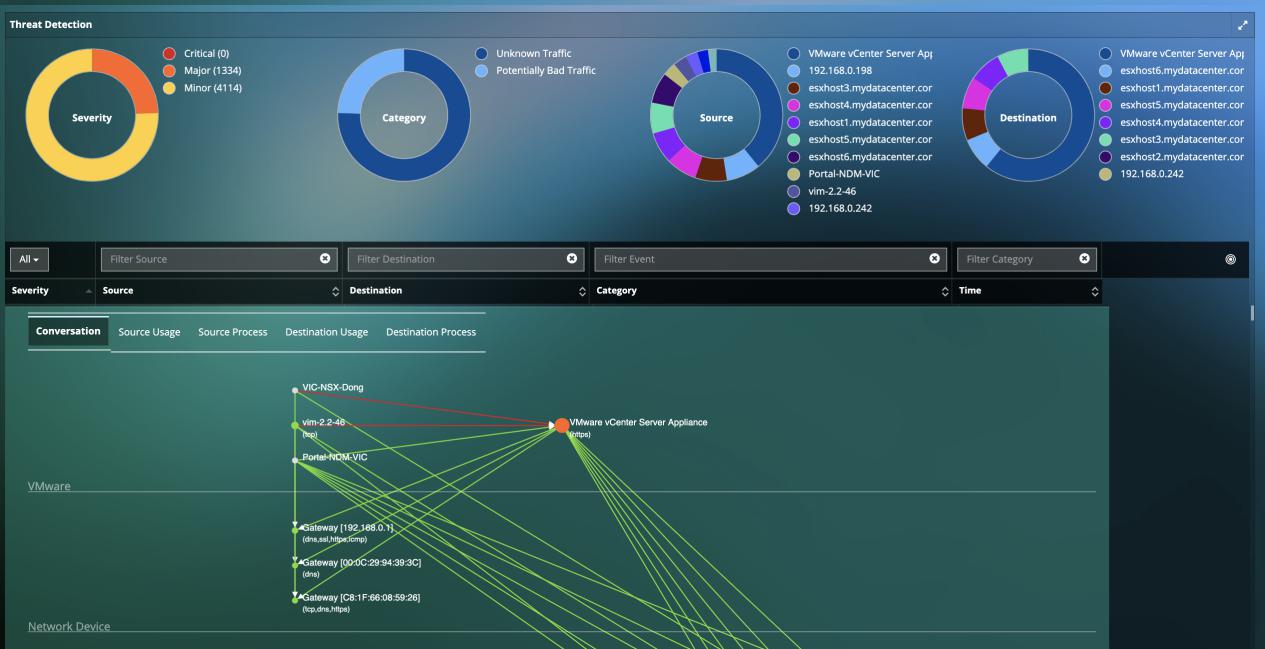

主动地实时检测数据中心和云工作负载的高级恶意威胁

实时检测成千上万的高级和持久性威胁,包括恶意软件,漏洞利用工具包,Web外壳程序,端口扫描,SMB探针,信息泄漏,混淆,操作系统指纹识别等等。

最新的威胁规则来自致力于网络安全行业发展的最大团体的支持和更新。

深入了解威胁起源的历史背景,甚至跨越云边界。

对与威胁相关的依赖关系和基础结构的独特见解。

丰富的威胁情报,其中包含有关影响,受影响的系统,CVE信息,纠正措施等的详细信息。

对当前以及潜在受损资产的深刻见解

监视受威胁系统的依赖关系,进程和基础结构(CPU内核,CPU容量,内存,网络流量)。

借助独特的“依赖关系映射”可见性,洞悉未来受损的资产。

管理未经授权的数据泄露

即时查看从部署到未经授权或恶意位置的流量渗透,从而降低与出站连接相关的风险。

在世界地图上可视化出站流量详细信息,包括内部VM详细信息,目标IP,目标服务器位置,出站流量的应用程序/服务等。

带有应用交易信息的结论性证据链。

任何威胁的结论性证据链:

详细的取证重建,可帮助安全防御人员确定何时开始以及如何开始发送网络威胁。

在应用程序级别进行详细的交易分析,以分析网络攻击开始时整个混合环境的一天中的时间。

数据包捕获以获取法医证据。

与DNS交易分析对抗勒索软件:

勒索软件正在影响全球的组织,进而将“数字转型时代”更改为“勒索时代”。除了针对所有硬件和软件运行最新版本,实施防病毒和反恶意软件解决方案,备份关键业务数据甚至对最终用户进行安全性最佳实践教育的典型安全实践外,反击-攻击更接近其控制机制的勒索软件机会。许多此类勒索软件攻击都要求将其通信回Command and Control Center网站以进行加密,更糟糕的是提取公司数据。这要求组织将对这些已知恶意Command&Control Center站点的DNS查询作为其安全策略的一部分进行审查。

识别属于此DNS变种勒索软件攻击的一部分的DNS事务。搜索带有列出的可疑IP和URL的DNS查询。

详细的查询和网络统计信息–ART,查询(LOOKUP,NAMESERVER,REVLOOKUP等)以及与网络相关的交易。